前言

近期多例用户反馈服务器中了勒索病毒事件,通过技术人员分析确定这些服务器均是被勒索病毒攻击导致。此类攻击大多利用弱口令漏洞、系统漏洞等方式获得远程登录用户名和密码,之后通过RDP(远程桌面协议)远程登录目标服务器并运行勒索病毒程序。

远程爆破简单举例

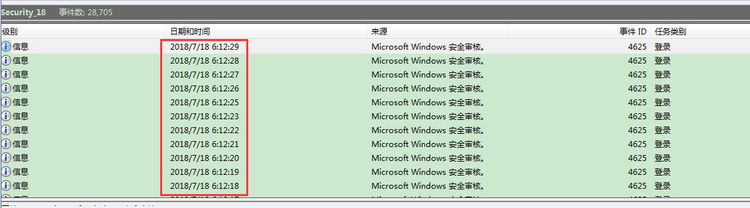

以某公司的服务器为例,通过系统安全日志可以看到,该服务器平均每隔几秒就会被尝试通过RDP协议爆破一次,直到最后爆破成功“黑客”登录服务器作案

(图1:系统事件查看器中记录的爆破登陆记录,每秒爆破登陆一次,想想就很可怕….)

如何防止主机或服务器被恶意远程爆破(划重点,认真看!!!)

方案1:使用高强度登录密码,避免使用弱口令密码,并定期更换密码

a.高强度密码:8位以上,采用大写字母+小写小写+数字+符号(举例:HanL936582@!#¥@)

b.不要使用弱口令密码:顾名思义弱口令就是没有严格和准确的定义,通常认为容易被别人猜测到或被破解工具破解的口令均为弱口令(举例:123456;abcdefg;admin)

c.定期更换密码:正常系统登录口令需要在3-6个月之内更换一次密码

d.另外如果组织内有多个服务器一定不要使用相同的密码,这样如果一台服务器沦陷其他服务器也会中毒

e.尽量不要开启DMZ主机或桌面映射功能,避免电脑IP爆漏在公网

方案2:通过组策略强制使用密码策略,对错误次数达到一定次数时进行阻止

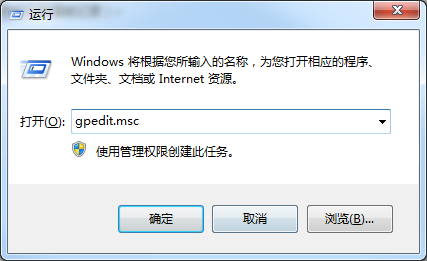

a. win+r打开运行,输入gpedit.msc

(图2:运行组策略)

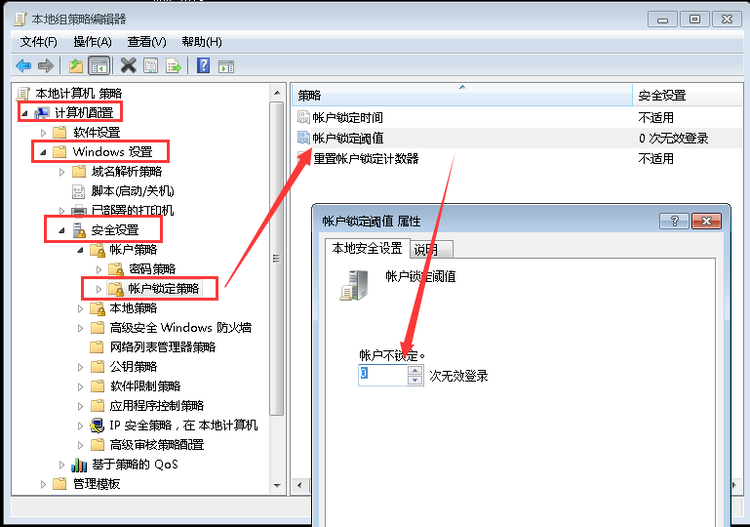

b. 计算机设置---Windows设置---安全设置---账户策略---账户锁定策略”,然后到右侧窗格中的“账户锁定阈值”项,这里可以设置用户账户被锁定的登录尝试失败的次数,该值在0到999之间,默认为0表示登录次数不受限制,我们可以改为3或10。(设置完成后,还可以设置账户锁定的时间)

(图3:组策略设置步骤图解)

c.修改后需要注意:当某一用户尝试登录系统输入错误密码的次数达到一定阈值即自动将该账户锁定,在账户锁定期满之前,该用户将不可使用,除非管理员手动解除锁定。

方案3:关闭不必要的端口,如:445、135,139等,对3389端口可进行白名单配置,只允许白名单内的ip连接登陆

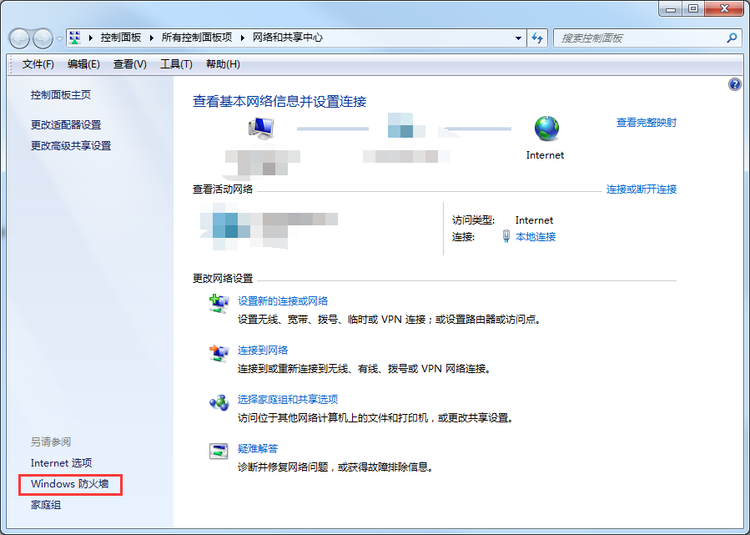

a. 首先右击任务栏网络图标,选择“打开网络和共享中心”在网络和共享中心中点击左下角“Windows防火墙”

(图4:网络和共享中心)

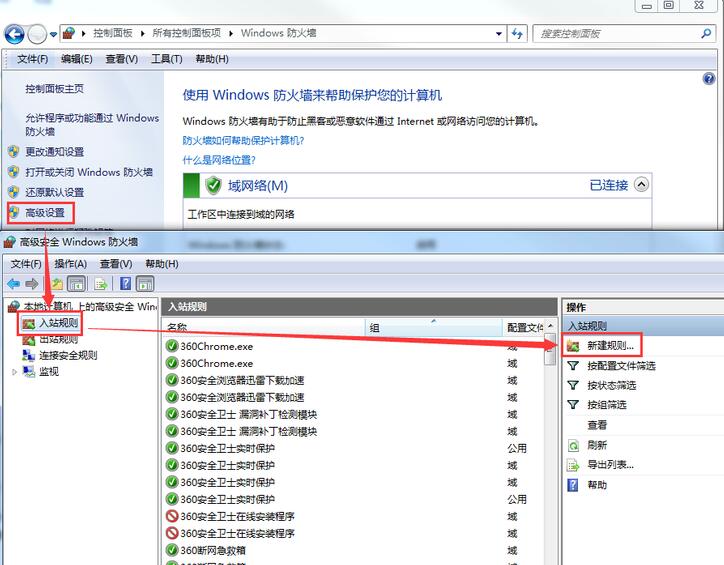

b. 在Windows防火墙中点击“高级设置”,点击左上角“入站规则”,然后再选右上角新建规则

(图5:关闭端口的规则入口)

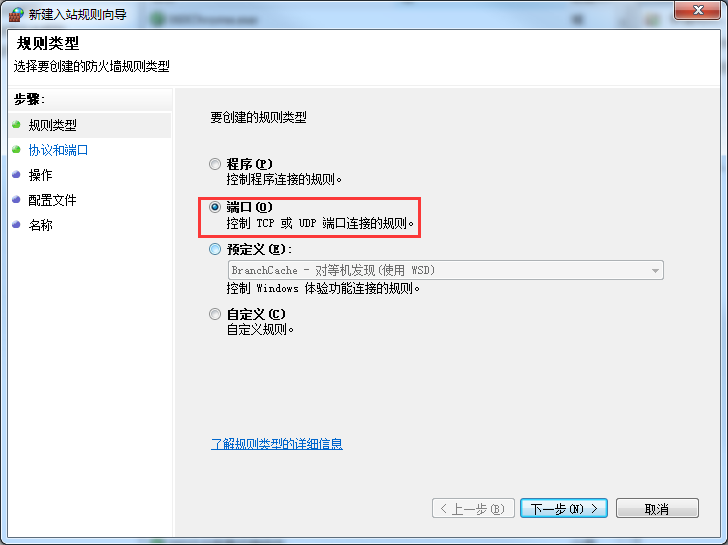

c.规则类型点击端口,选择下一步

(图6:关闭端口的规则步骤1)

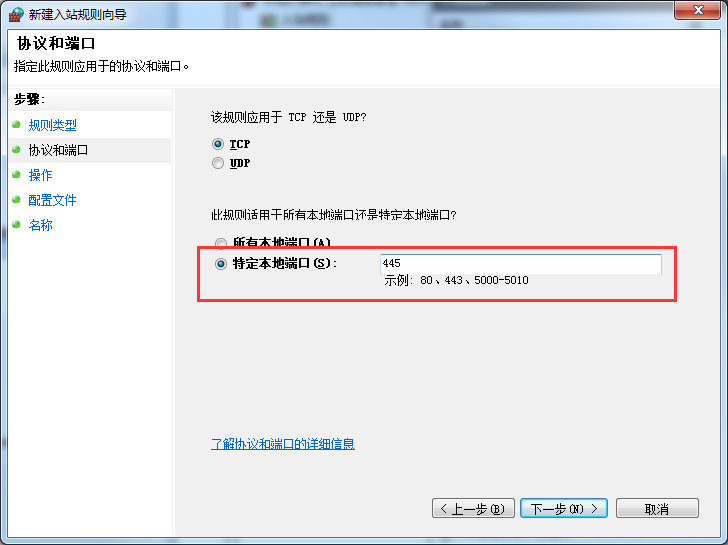

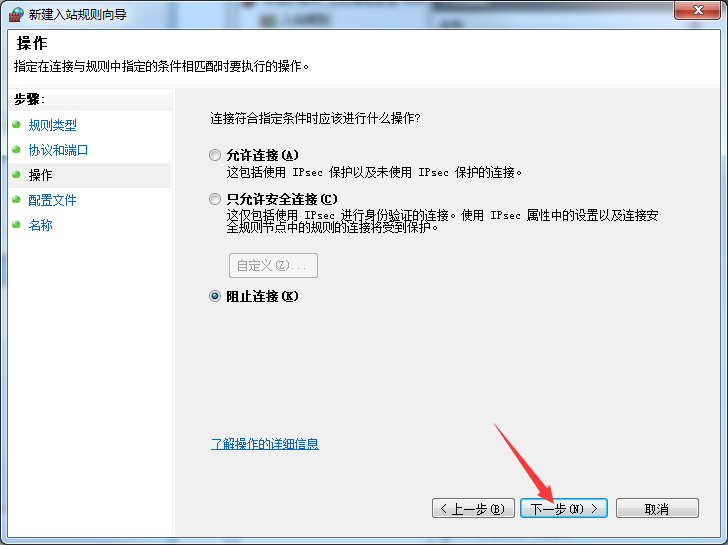

d.在“特定本地端口”中输入“445”,点击进入下一步, 然后在操作中选择“阻止连接”,点击进入下一步

(图7:关闭端口的规则步骤2)

方案4:使用360安全卫士“防黑加固”关闭文件共享、admin$管理共享、远程服务等

a.打开360安全卫士右上方搜索“防黑加固”打开此工具

(图8:防黑加固入口)

b.打开后提示检测,点击“立即检测”

(图9:防黑加固界面展示)

c.检测后悔提示相关加固建议,按照建议操作,就可以有效防护被攻击

(图10:防黑加固设置界面)

小结:通过以上四种方法,均可有效防护服务器被远程攻击问题,如果担心自己或公司的电脑攻击那就赶紧按照以上几种方法进行手动设置防护吧

以上方案需要关闭相关端口和共享,这会影响我的电脑正常作业,这种情况要怎么解决???

解决方法:可以安装最新版360安全卫士开启“黑客入侵防护”功能,可有效防护远程爆破行为,无需关闭端口、共享等,详情见下

1),点击右上角“三横杠”打开菜单,点击“设置”按钮

(图11:功能入口展示1)

2),打开安全防护中心,选择黑客入侵防护,右侧勾选“自动阻止高风险的远程登录行为”

(图12:功能入口展示2)

提醒广大用户、网管、服务器管理人员,不要点击来历不明的邮件附件,使用360安全卫士或系统Windows Update修复系统或第三方软件中存在的安全漏洞,采用高强度、无规律密码并定期更改电脑密码,对重要文件和数据(数据库等数据)进行定期非本地备份或云盘备份,在电脑上安装360安全卫士,开启黑客安全防护+防黑加固功能对“黑客”攻击进行有效防护!

写在最后----勒索病毒攻击手段

弱口令计算机中涉及到口令爆破攻击的暴露面,主要包括远程桌面弱口令、SMB 弱口令、数据库管理系统弱口令(例如 MySQL、SQL Server、Oracle 等)、Tomcat 弱口令、phpMyAdmin 弱口令、VNC 弱口令、FTP 弱口令等。因系统遭遇弱口令攻击而导致数据被加密的情况,也是所有被攻击情况的首位。

钓鱼和垃圾邮件比如 Sodinokibi 勒索病毒,就大量使用钓鱼邮件进行传播。攻击者伪装成 DHL向用户发送繁体中文邮件,提示用户的包裹出现无限期延误,需要用户查看邮件附件中的“文档”后进行联络。但实际该压缩包内是伪装成文档的勒索病毒。

利用漏洞目前,黑客用来传播勒索病毒的系统漏洞、软件漏洞,大部分都是已被公开且厂商已经修补了的安全问题,但并非所有用户都会及时安装补丁或者升级软件,所以即使是被修复的漏洞(Nday 漏洞)仍深受黑客们的青睐。一旦有利用价值高的漏洞出现,都会很快被黑客加入到自己的攻击工具中。

常见系统漏洞Confluence RCE 漏洞 CVE-2019-3396WebLogic 反序列化漏洞 cve-2019-2725Windows 内核提权漏洞 CVE-2018-8453JBoss 反序列化漏洞 CVE-2017-12149JBoss 默认配置漏洞 CVE-2010-0738JBoss 默认配置漏洞 CVE-2015-7501WebLogic 反序列化漏洞 CVE-2017-10271“永恒之蓝”相关漏洞 CVE-2017-0146Struts 远程代码执行漏洞 S2-052(仅扫描)CVE-2017-9805WebLogic 任意文件上传漏洞 CVE-2018-2894Spring Data Commons 远程代码执行漏洞 CVE-2018-1273

网站挂马如今年 3 月份再次活跃的 Paradise勒索病毒,就是通过网站挂马的方式进行传播的。攻击者使用了在暗网上公开售卖的Fallout Exploit Kit 漏洞利用工具进行攻击,该漏洞利用工具之前还被用来传播 GandCrab和一些其它恶意软件。如果访问者的机器存在漏洞,那么在访问这些被挂马站点时,就极有可能感染木马病毒。在使用的漏洞方面,Windows 自身漏洞和 flash 漏洞是网页挂马中,最常被使用到的漏洞。比如 CVE-2018-4878 flash 漏洞和 CVE-2018-8174 Windows VBScript 引擎远程代码执行漏洞就被用来传播 GandCrab。

破解与激活工具如国内流行的一些系统激活工具中,多次被发现携带有下载器,rootkit 木马,远控木马等。STOP 勒索病毒便是其中一类,从去年年底开始活跃的 STOP 勒索病毒,通过捆绑在一些破解软件和激活工具中,当用户下载使用这些软件时,病毒便被激活,感染用户计算机,加密计算机中的文件。

通过U盘感染经常使用U盘共享拷贝文件,容易造成病毒传播和交叉感染。

鄂公网安备 42010502000432号 如有图文侵权请联系删除

鄂公网安备 42010502000432号 如有图文侵权请联系删除